proxmark3는 RFID(라디오 주파수 식별) 태그와 카드 해킹 및 분석 하는데 사용되는 오픈소스 도구이다.

Home | Proxmark

Where to buy The Proxmark & iCopy-X are professionaly designed, sensitive, high performance devices. As with any RF device, manufacturing tolerances and supply chain reliability must be kept tight. While it may be tempting to purchase a 'discount' device f

proxmark.com

https://github.com/RfidResearchGroup/proxmark3

GitHub - RfidResearchGroup/proxmark3: Iceman Fork - Proxmark3

Iceman Fork - Proxmark3. Contribute to RfidResearchGroup/proxmark3 development by creating an account on GitHub.

github.com

proxmark의 주요 기능은 다음과 같다

1. RFID 태그 및 카드 읽기/쓰기

2.스니핑(Sniffing)

RFID 통신을 감지 및 기록

3. 리플레이 어택 (Replay attack)

이전에 캡쳐한 RFID 통신을 재생하여 모방

4. 악의적인 데이터 삽입

5. 카드 복제 (cloning)

6. RFID 시스템 분석

proxmark3 easy 256kb

- CPU AT91SAM7S256

- Storage 256Kb SPI flash

- Interface 4x mode LEDs, 1x button.

- Antennas

- LF Attached

- HF Integrated

256k와 512 버전이 있는데 반드시 512로 구매하기를 추천한다.

256은 용량이 매우 작아서 설치하는데 아주 애를 먹었다 .

이론

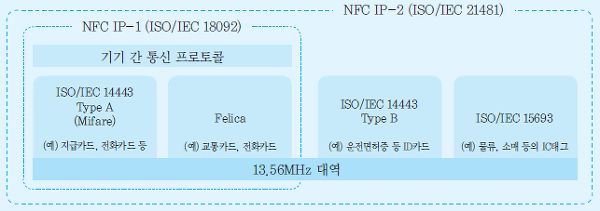

NFC(Near Field Communication)을 직역하면 근접 통신으로 이를 기반한 통신 기술이 RFID이다.

일반적으로 13.56 MHz를 쓰는 비접촉식 통신 방식이며 태그(카드)와 리더기의 통신 또는 기기간의 통신을 포함한다.

ISO(International Organization for Standardization, 국제 표준화 기구)에서 지정된 여러 통신 표준 중에서

RFID를 기반에 둔 여러 표준들이 존재한다.

그중에 하나 일상에서 자주쓰인 NFC 카드에서 사용하는 ISO 14443 이다.

ISO 14443은 근접형(Proximity)통신으로 10cm 근방의 범위를 갖고

ISO 15693은 주변셩(Vicinty)통신으로 1m 범위를 갖는다.

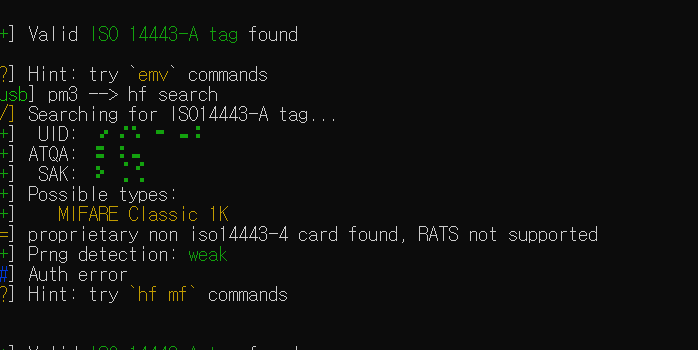

UID : 카드 고유 번호를 나타낸다 보통 첫번째 바이트는 Tag 칩제조사의 고유코드로 구성되어 있곤하다

ATAQ(Answer To reQuest code A): NFC기술의 2바이트 코드로 NFC 리더와 통신하는 RFID태그 또는 장치의 유형을 식별하는데 사용된다. NFC 리더가 근처의 태그 또는 장치와 통신하기 위해 신호를 보내면 태그 또는 장치는 ATAQ코드로 응답하여 자신의 존재와 기능을 나타낸다.

SAK(Select Acknowledge) 카드를 구분하기 위해 사용된다.

준비물

복사할 카드 , proxmark3 , UID 변경이 가능한 공카드

실습

1. proxmark를 컴퓨터와 연결한후 usb 번호를 파악한다.

COM3인것을 확인하였다.

2. Proxmark를 실행한다

$ ./client/proxmark3.exe com3

3. proxmark 기기위에 카드를 올려놓고 proxmark로 인식을 시킨다

$ hf search

이때 주목해야할 점은 UID 번호이다.

4. RFID 내용을 덤프를 한다.

$ hf mf chk --1k --dump

모든 키를 찾아내고 덤프를 하는 과정이다.

$ hf mf dump

RFID 내용을 덤프를 한다 .

hf-mf-uid값-dump bin,json 파일과 hf-mf-uid값-key.bin 파일 생성을 확인 했다.

5. RFID 태그 복제를 위해 기기에 공카드를 올려놓는다

이때 반드시 UID 타입 공카드를 사용해야한다.

$ hf mf csetuid -u [UID 번호]

$ hf mf restore --1k --uid [UID번호]

성공 !

참고

http://ko.as-rfid.com/info/what-is-the-atqa-in-nfc-81733101.html

http://ko.as-rfid.com/info/what-is-the-atqa-in-nfc-81733101.html

'보안 > 모의해킹' 카테고리의 다른 글

| 서브 도메인 검색 사이트 (0) | 2024.11.30 |

|---|---|

| CVE-2024-4367 pdf 파일을 이용한 XSS (0) | 2024.05.24 |

| CVE-2015-8249 취약점 분석 (1) | 2023.11.30 |

| SNMP 정보 노출 취약점 (port 161 ) (0) | 2023.11.14 |

| Method 허용 취약점 , webdav로 실습 (0) | 2023.11.11 |