https://www.youtube.com/watch?v=AnztcuAonxU&t=744s

해당 문제 공식 답안이 유투브를 통해서 나오고 있습니다.

블로그 내용은 제가 푼 방법으로 그냥 이런식으로 풀었겠구나 정도로 보고 넘어가 주세요

그렇다 이제 문제를 풀어보자

일단 조직 이메일 파악과 이메일 만들어진 날짜이다.

랜섬노트에 이메일이 써져 있으니 가볍게 이메일이 무엇인지는 풀었다

검색해보니

proton 이라는 프라이버시를 중요시하는 이메일 회사 같다

문제는 이메일생성 날짜이다

일단 구글링 ㄱㄱ

검색해보니 관련 프로그램을 찾을수 있었다

비교적 2번까지 쉽게 찾을수 있었다.

3-1 ELMO 조직의 도메인은 무엇일까요?

3-2 도메인을 만든 사람의 이름은 무엇일까요?

3-3 첫번째 플래그는 무엇인가요?

3-4 ELMO 조직의 비밀 텔레그램 채널 이름은 무엇일까요?

3-5 두번째 플래그는 무엇일까요?

3-6 ELMO 조직의 다음 플랜을 알아내야 합니다. 다음 타겟 URL은 무엇일까요?

3-7 세번째 플래그는 무엇일까요?

일단 구글링을 해보자

다음과 같은 사이트 발견

3-1 ELMO 조직의 도메인은 무엇일까요?

grootosint.com

해당 도메인을 각종 whois 사이트에서 검색을 해보았다.

whois로 조회한 결과

도메인 산 사람의 이름 , 주소, 폰번호,이메일을 확인할수 있다.

3-2 도메인을 만든 사람의 이름은 무엇일까요?

Nick Yamamoto

3-3 첫번째 플래그는 무엇인가요?

이문제는 꽤나 많은 시간을 쓴거 같다 그래서 찾다찾다 힌트를 확인했다

Disallow를 보고 robots.txt 가 생각 나서

www.grootosint.com/robots.txt 를 확인 했지만

역시나 찾을수 없었다

그래서 구글에서 구글해킹(구글도킹)을 이용해서 검색을 하였다

그래서 staging.grootosint 라는 사이트를 발견했다

하지만

해당사이트도 해당 사이트 소스도 건질게 없었다.

하지만 혹시나 하는 마음에 staging사이트에 robots.txt를 입력을 해봤고

다행히 여기서 얻을수 있었다 .

해당 사이트에는 뭐가 없어서 당황했지만

다행히 소스를 확인하니 flag를 확인할수 있었다

GOSINT{EIXO!J#$FE}

다음 문제는 넘어가보자

드디어 grootosint 닷컴을 들어가보자

삐까뻔쩍한 사이트 발견

페이지 소스에는 볼게 없는거 같지만 아래부분에 주석으로 한 플래그를 찾을수 있다. 일단 보류하자 왜냐하면 또 나온다

해당 링크에 접속을 하면 텔레그램이 나온다

3.4 ELMO 조직의 비밀 텔레그램 채널 이름은 무엇일까요?

Team ToorG

아까 페이지 소스에서 주석으로 된 플래그와 같은 플래그가 텔레그램에서도 찾았다.

아무래도 답이 두개 인거 같다

3-5 두번째 플래그는 무엇일까요?

GOSINT{D!JI39XKKE}

다시 검색을 해보면 아래 엑셀 파일이 있는것을 확인할수 있다

아래로 내리다 보면

3.6 번 플래그가 나온다

3-6 ELMO 조직의 다음 플랜을 알아내야 합니다. 다음 타겟 URL은 무엇일까요?

security.grootboan.com

다음 문제는 해당 엑셀 파일 다운을 받고

속성을 들어가면 확인할수 있다

3-7 세번째 플래그는 무엇일까요?

GOSINT{F4KE_D0C5_HEHE}

4.1 ELMO의 개인 트위터 계정을 찾으세요.

4.2 네번째 플래그는 무엇일까요?

4.3 ELMO가 4월 2일날 있었던 도시는 어디일까요?

4.4 ELMO의 개인 인스타그램 계정을 찾으세요.

4.5 ELMO의 개의 이름은 무엇일까요?

4.6 ELMO 조직의 팀 Github 계정을 찾으세요.

4.7 Github의 삭제된 파일의 이름은 무엇일까요?

4.8 삭제된 파일을 다시 복구시키세요. 다섯번째 플래그는 무엇일까요?

4.9 팀 Github 계정에 있는 zip 파일을 다운로드 받으세요. 여섯번째 플래그는 무엇일까요?

4.10 팀 Github에 기여하고 있는 유저는 현재 어느 시간대 (UTC)에 위치해 있을까요?

4.1 ELMO의 개인 트위터 계정을 찾으세요.

일일히 검색을 하는것보다 sherlock 이라는 프로그램을 이용해서 알아보자

https://github.com/sherlock-project/sherlock

GitHub - sherlock-project/sherlock: 🔎 Hunt down social media accounts by username across social networks

🔎 Hunt down social media accounts by username across social networks - GitHub - sherlock-project/sherlock: 🔎 Hunt down social media accounts by username across social networks

github.com

ELMO로 검색하기에는 실제로 미국에 있는 캐릭터여서 너무 많이 나온다

그래서 다른걸로 검색을 해보자

생각보다 많은 걸 얻을수 있었다 .

GOTCHA!

이렇게 4.1 이랑 4.2를 한번에 풀수 있었다

4.3 ELMO가 4월 2일날 있었던 도시는 어디일까요?

이 문제는 4.4를 풀고 나서야 문제를 풀 수 있다

해당 인스타에 4월2일에 사진이 올라간것을 볼수 있는데

해당 사진에 일본어가 있길래 확대를 했는데 인스타는 ctrl+마우스 휠 로 확대할수록 사진이 작아지고 우편 글이 커진다

그래서 반대로 축소할수록 사진이 커진다

그래서 핸드폰으로 번역기를 돌렸다

다이이치타키 본관 이라는 단어와

그 아래 자세히 보면 TAKIMOTOKAN 이라는 단어를 찾을수 있다

해당 단어들을 조합을해서 검색을 하면

온천 호텔? 을 찾을수 있다

정답은 Noboribetsu

4.4 ELMO의 개인 인스타그램 계정을 찾으세요

다행히 전에 쓰던 이메일 그대로 이름을 쓰고 있다.

4.5 ELMO의 개의 이름은 무엇일까요?

bullseye 라고 대놓고 나와 있다.

4.6 ELMO 조직의 팀 Github 계정을 찾으세요.

sherlock을 이용해 TeamToorG 와 관련된 계정을 찾는다

4.7 Github의 삭제된 파일의 이름은 무엇일까요?

이건 두가지 방법이 있다

방법 1.

해당 레포지토리에 들어가서

last week 옆에 시계돌리는 모양을 누르면 그동안에 history 를 볼수 있다

이렇게 지워진 파일에 커밋 메세지를 확인할수 있다

누르면 이렇게 나오는데 Load diff를 누르면

해당 파일 이름과 플래그를 찾을수 있다

방법 2.

해당 레포지토리를 clone을 한다

--diff 옵션을 이용하면 지운 내용을 볼수 있다.

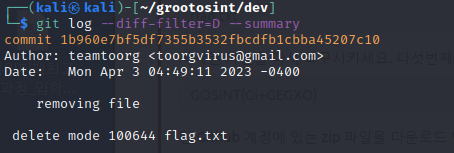

git log --diff-filter=D --summary라고 치면 커밋 내용과 파일이 나온다

그러면 지워진 파일 이름을 확인을 할수 있고

파일을 추가 하고 파일을 삭제하는 딱 중간지점 !

이때로 돌아가는것이다

git checkout 해당 커밋 해쉬값

그러면 flag.txt 의 플래그 값도 알수 있다

4.8 삭제된 파일을 다시 복구시키세요. 다섯번째 플래그는 무엇일까요?

GOSINT{Gi+GEGXO}

4.9 팀 Github 계정에 있는 zip 파일을 다운로드 받으세요. 여섯번째 플래그는 무엇일까요?

need PK compat 은 압축파일에 비번이 걸려 있다는것이다 .

7zip 을 이용해서 암호를 풀것이다

문제는 암호가 무엇이냐 이다

힌트는 사진들에 있다는데 많은 사진들이라 했다

트위터에는 사진이 한장이었으니 인스타에 있을 확율이 높다

느낌이 왔다

좌측에 압축파일 비밀번호가 있는것을 확인할수 있다.

해당 사진은 연출을 하려고 칠판에 아무거나 쓰고 사진을 찍은게 아니라

실제 랜섬웨어 작전때 쓰던 칠판에서 사진을 찍었나보다

플래그 값: GOSINT{XUE83@MCE#$D}

4.10 팀 Github에 기여하고 있는 유저는 현재 어느 시간대 (UTC)에 위치해 있을까요?

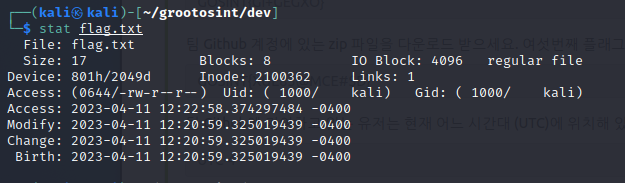

리눅스에 stat 명령어를 통해 간단하게 알아 낼수 있다

파일에 대한 여러가지 정보들을 확인할수 있는데 아래에 시간들에 관한 정보들이 있는것을 확인할수 있는데

마지막에 -0400은 UTC-4를 의미한다

UTC-4

다음은 보고서 작성이다

아무래도 해당 CTF 문제 작성하신분들 모두 OSCP 자격증도 있으시고 보안산업 분야에 있으신 분들이다 보니

보고서를 중요시 생각하지 않을까 싶다

그래서 구글에 CIA 보고서 같은것을 참조하면서 정보국 요원 스타일로 나도 보고서를 작성을 해보았다

마지막 문제인

옵션) ELMO는 인스타그램 사진을 잘 살펴보세요. ELMO는 2023-04-03일 위치에 대해 거짓말을 하고 있습니다. 거짓말을 하고 있다는 근거는 무엇일까요?

이건 내 뇌피셜로 쓰긴 했지만 확실해지면 다시 블로그에 올리겠다 .

'보안 > OSINT' 카테고리의 다른 글

| 서브 도메인 검색 방법 (0) | 2023.09.01 |

|---|---|

| 정보를 수집하는 방법 과 중요한 개념 (0) | 2023.04.22 |

| 정보 수집 종류 (0) | 2023.04.20 |

| 과거 OSINT의 활용 (0) | 2023.01.24 |

| OSINT 란 (0) | 2023.01.22 |