Nessus

출처:https://training.totalcyber.com/what-is-nessus/

네서스(Nessus)는 오픈소스 취약점 스캐너이다. 사용자가 기업이 아니라면 무료로 이용할수 있는 스캐너 이다.

네트워크,DOS(Denial Of Service),웹 등의 취약점을 스캔을 해준다.

sectools.org 조사에 의하면 네서스는 세계에서 가장 많이 사용되는 취약점 스캐너이다.

Metaploitable

Metasploitable은 해킹을 보다 쉽게 할수 있도록 침투 테스트 프레임워크로 알려진 metasploit에서 실습을 할수 있도록

취약점을 일부로 남겨둔채 가상머신 이미지를 뜻한다.

쉽게 말해서 희생자 pc 라고 생각하면 된다.

본 실습은 metasploit V2로 이미지로 리눅스 이미지를 이용을 할것이다.

실습 환경

PC1

OS: Kali linux

IP : 192.168.180.147

PC2

OS: Linux (metasploitable V2)

IP: 192.168.180.149

실습

네서스 설치하기

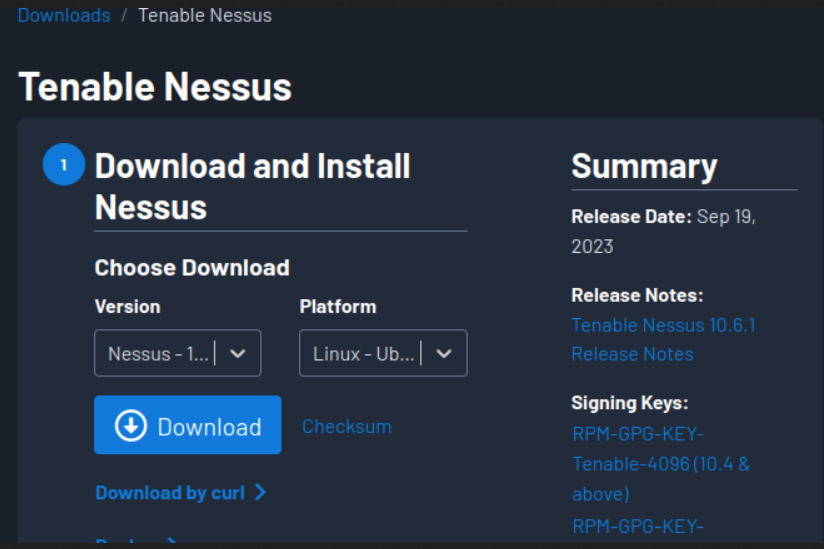

칼리 리눅스에서 firefox 브라우져를 실행을 한후 nessus download라고 검색을 한다.

보통 자동으로 버전이나 플랫폼을 알맞게 추천을 해주지만 한번도 확인하는 습관을 갖도록 한다.

다운로드 버튼을 누르면 Nessus-10.x.x.- ...... .deb 파일 다운을 받게 된다

여기서 확인해야 할것은 파일 확장자가 .deb 파일이라는 것이다

칼리리눅스는 데비안 리눅스이기 때문에 .deb 파일 이어야 한다.

윈도우에서 .exe 같은 존재 이다.

터미널을 실행 시킨후

Download 디렉토리로 이동을 해서

sudo dpkg -i 를 이용해서 파일을 선택을 해서 설치를 실시 한다.

설치가 완료 되면 해당 문구를 잘 확인 해야 한다 .

네서스를 이용할면 터미널에서

/bin/systemctl start nessusd.service 라고 입력을 해야 한다.

그러고 브라우져에서

https://kali:8834/ 로 이동을 하면 gui 형태에서 네서스를 이용을 할수 있다.

브라우저를 이동을 하면 저런식으로 나오는데 Advanced ... 버튼을 누르고

Accept the Risk and continue를 눌러야 이용을 할수 있다.

체크 없이 컨틴유

어떤 것을 해야 할지 모르겠지만 설명을 읽어 보니

Register for Nessus Essentials 로 해야 할것 같다

no image...

이메일 이랑 이름 쓰라는 장면 나오는데 실수로 캡쳐 못 해버림

나는 https://www.minuteinbox.com/ 여기서 임시이메일 생성해서 회원가입을 했다

no image ...

다음은 user id와 pw 만드는 부분이다 이부분 또한 실수로 캡쳐를 못해버렸다..

본인이 하고 싶은 id와 pw 설정 하면 된다

설치중

설치 완료시 (해당 이미지는 전체 사이트를 캡쳐 한것이 아니라 일부가 짤려 있는 것이다)

우측 상단에 new scand을 눌러야 하는데

안눌린다는건 아직 플러그인이 설치중인것이다… 기다리는 수 밖에

저 맥아리 없는 new scan 버튼…

한참을 기다리다 보면 플러그인이 설치가 될것이다

저게 뜨면 다 된거다!!

일단 저거 close 를 하고

new scan 버튼에 생기가 돌고 있다..

생기가 활발해진 new scan을 누른다.

많은 종류의 스캔 유형이 있지만 오늘은 Advanced Scan을 이용할 것이다.

스캔을 하려던 대상의 이름과 설명을 알맞게 넣어주고 타겟(pc2)에 ip까지 입력을 시킨다.

좌측에 Schedule 로 내려가면 다음과 같은 기능들이 있다.

우리는 off 해놓을 것인데 보안담당자 같은 사람들이 주기적으로 대량의 서비스들의 취약점 점검을 할때 유용하게 쓰일수 있는 기능이다. 스캔을 하다가 서비스가 꼬여버리는 가능성도 배제할수 없기 때문에 보통 모두가 취침을 하는 시간대에

스캔도구를 돌리곤 한다.

Notifications 은

스캔 할 결과값들을 보안 담당자 분들에게 주기적인 검사를 통해 취약점에 변화가 있을 경우 결과값들을 자동으로 보낼수 있다

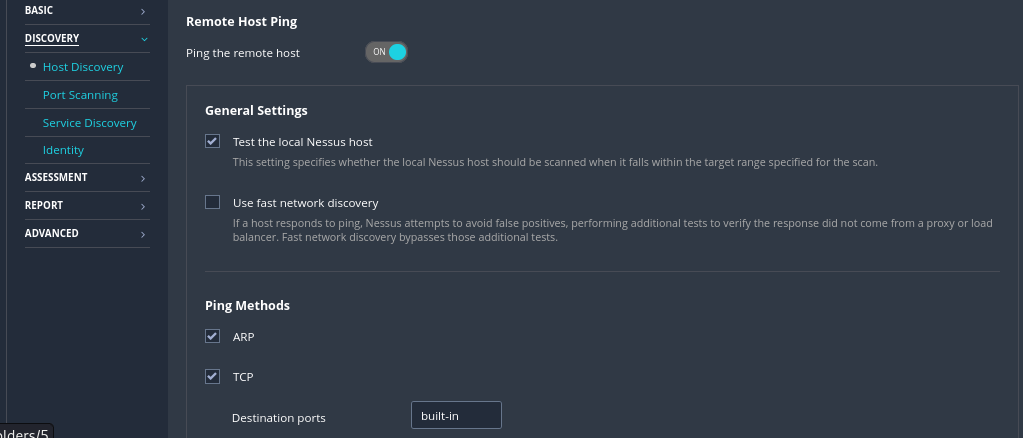

좌측에 Discovery 칸으로 내려가면 다음과 같다.

호스트가 살았는지 죽었는지 확인을 하는 곳이다

그 아래는 어떤 ping method로 요청을 할것인지

물론 tcp로 대부분 하지만

udp를 이용해서 사용하는 기능들이 있긴 하다 대체적으로 서버가 죽었는지 살았는지 확인 할때 udp를 많이들 이용하지만 udp는 시간이 오래 걸린다.

fragile devices 이부분이 중요하다

□ scan network printers

요즘 나오는 프린트 기기들은 대부분 ip를 부여를 받고 각 컴퓨터들이 프린트를 할때 프린트 기기 ip에게 프린트 요청을 한다. 즉 어떻게 보면 작은 서버인데 이 기기의 보안 설정이 잘 되어 있지 않다면 그 네트워크 대역에 있는 기기들은 위험하다고 볼수 있다.

□scan Novell netwware hosts

아까 프린트기기와 마찬가지로 네트워크 망에 많이 쓰이는 기기이다

□ scan operational technology devices

ot망에 관한 내용인데 산업제어시스템에서 쓰이는 디바이스 검색 이런 뜻 같다.

참고로

OT(Operational Technology), 산업운영관리 컴퓨팅 시스템 이라는 뜻

이제 save 버튼을 누른다.

우측에 재생 버튼을 누르면 저런 상태가 되면서 동그라미 화살표시가 계속 돌고 있다.

다 안끝나도 일단 현재까지 나온 결과들을 볼 수 있다

그중에 vulnerabilities 탭에서 critical 한 취약점 아무거나 눌러보겠다.

필자는 3번째 취약점을 눌렀다

VNC Server ‘password’ password

설명을 읽어보니 비번이 너무 쉬운걸로 되어있다고 한다. 비밀번호를 password라고 치니까 로그인이 되었다 라는 내용이다.

우측에 보면 Risk information 칸이 있다

이곳은 취약점에 위협 정도의 기준을 정해주는 곳이다.

그렇다면 vncviewer 를 이용하여 접속을 해보면 될 것이다.

vnc [타겟 ip] 를 타이핑을 하고 비밀번호를 password 라고 입력을 하자

또는

# echo "password" | vncviewer [타겟 ip] -autopass

라고 입력을 하면 바로 접속이 가능하다! -autopass 가 앞전에 echo와 함께 써있는 말들을 붙여넣기가 되어서

한줄만에 접속까지 바로 가능하다 .

gui 형태로 타겟 컴퓨터가 떴고 심지어 id라는 명령어를 통해 확인 해보니 root 권한의 터미널이었다 .

'보안 > 칼리 리눅스' 카테고리의 다른 글

| tomcat 취약점, 업로드 취약점 맛보기! (0) | 2023.10.28 |

|---|---|

| 자동 취약점 분석 Nikto 와 tomcat 실습 (0) | 2023.10.25 |

| Nmap을 개조해보자! NMAP NSE / 취약점 분석 nse 활용하기 (2) | 2023.10.14 |

| 포트를 점검해보자 nmap / ctf 풀이 영상에서의 nmap 활용 (0) | 2023.09.19 |

| 다양한 버전의 언어들로 구성된 툴을 사용할땐 가상환경을 만들어 사용하자 - virtualenv (0) | 2023.09.05 |