버프슈트는 웹사이트 모의침투 보안 프로그램으로 PortSwigger 회사에 만들었다.

일부 기능들을 제외한 공짜로 이용이 가능하다

취약점 진단 기능도 있지만 무엇보다도 프록시 기능을 함께 이용 하여 점검 할 수 있다는 점이 이 프로그램에

가장 큰 장점 인 것 같다 .

해당 프로그램은 칼리 리눅스에 내장이 되어 있으며 칼리 리눅스를 이용한다면 별도에 설치 없이 바로 이용이 가능하다.

터미널에서 burpsuite 명령어를 통해 실행이 가능하다.

실행이 완료가 되면 해당 사진과 같은 모습을 확인 할 수 있다.

Proxy

먼저 이프로그램에 장점인 프록시 기능을 이용을 먼저 해보겠다.

상단 탭에 proxy를 누르고 Open browser 를 누르면 크롬을 베이스로 한 브라우져가 실행이 된다.

그리고 Intercept is off 버튼을 누르면 on 이 되는데

그러고 브라우져에 실행되는 내용들은 모두 프록시서버에 거쳐서 실행이 된다

예를 들어 해당 사진에 경우 실습 웹서버에 접속을 하는 과정인데 브라우져에는 웹 서버에 바로 접속이 되지 않고

프로그램에 접속 하려는 내용들을 확인 할수 있다.

forward를 누르면서 서버와 브라우져가 주고 받는것을 하나씩 지켜 볼수 있으며

intercpet is on을 눌러서 off로 바꾸면 한번에 볼수 있다.

Target

target 탭에 가면 이전에 해놓은 내용들이 쌓여 있는것을 볼수 있다

참고로 intercept off를 해놓고 실습을 해야한다 .

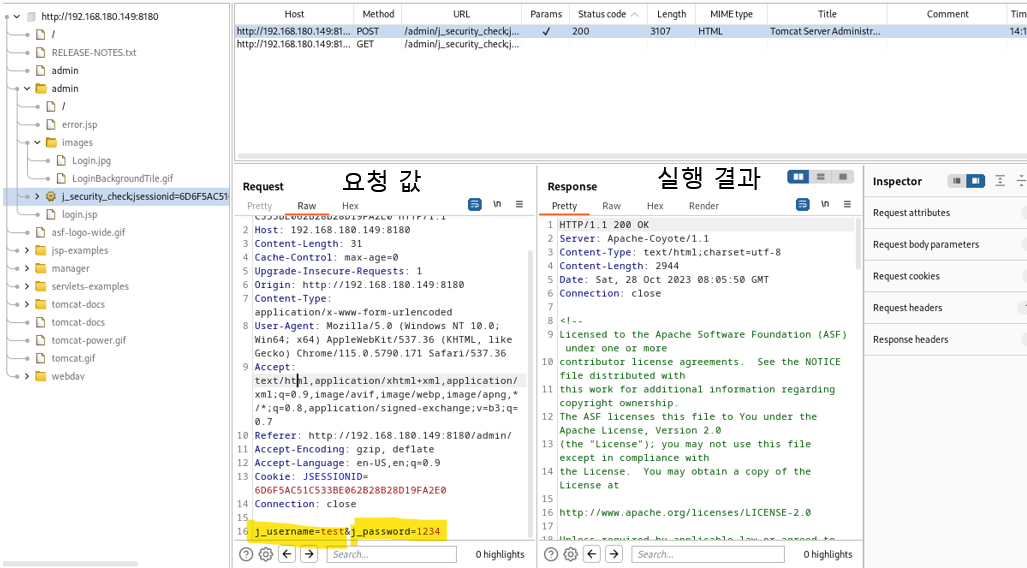

좌측에는 실습한 웹 서버를 디렉토리화 시켜 놓은 모습을 볼수 있다.

버프 슈트 브라우져로 id와 pw 가 있는 웹사이트를 접속을 해보았다

접속을 하자 좌측 디렉토리화에 admin 이라는 디렉토리가 생겼다.

그리고 ID와 PW 를 아무 데이터나 입력을 해서 로그인을 시도했다.

로그인을 시도하자 좌측에 디렉토리에 새로운 데이터파일이 생기었고

Request(요청) 값에 경우 시도했던 ID와 PW 값이 그대로 노출되는 것을 확인 할수 있다.

http던 https 통신이던 상관없이 전달되는 파라미터 값은 버프스위프트에 뜰수 밖에 없다. 암호화하기전에 전달되는거기 때문이다.

Response(실행 결과)의 경우 pretty ,Raw , Hex, Render 로 볼수 있는데

pretty와 Raw는 html 형식으로 실행결과를 확인 할수 있고

Hex는 말그대로 hex 값으로 실행결과를 확인 할수 있고

Render는 브라우져에 나오는 실행결과를 확인할수 있다.

'보안 > 칼리 리눅스' 카테고리의 다른 글

| xss 정보 받는 서버 (1) | 2023.12.12 |

|---|---|

| Burpsuite 버프 슈트에 대해 알아보자 2 /데이터 수동,자동 입력 (repeater, intruder) (0) | 2023.11.05 |

| tomcat 취약점, 업로드 취약점 맛보기! (0) | 2023.10.28 |

| 자동 취약점 분석 Nikto 와 tomcat 실습 (0) | 2023.10.25 |

| Nessus 와 Metasploitable로 실습! / VNC 인증 정보 디폴트 취약점 (0) | 2023.10.22 |