Burpsuite 버프슈트에 대해 알아보자 1 /proxy, target

출처:https://portswigger.net 버프슈트는 웹사이트 모의침투 보안 프로그램으로 PortSwigger 회사에 만들었다. 일부 기능들을 제외한 공짜로 이용이 가능하다 취약점 진단 기능도 있지만 무엇보다도 프

adm1n1.tistory.com

해당 게시물은 위 게시물과 이어서 합니다.

수동진단 (repeater)

마우스 우키를 눌러서 send to Repeater를 누른다

Repeater 탭에 들어가면 Target 탭에서 보왔던 Request 와 Response 내용을 크게 볼수 있다.

하지만 차이점은 이곳에서는 파라미터 값을 수동으로 수정 할 수 있다.

그래서 파라미터 값을 바꾸고 좌측 상단에 send 버튼을 누르면

우측 Response 에서 결과물을 확인 할수 있다.

이번에는 Raw나 Pretty 값이 아닌 브라우져에서 볼수 있는 Render로 결과를 확인 하였다.

자동진단 (Intruder)

마우스 우키를 통해 send to Intruder를 누른다 .

Intruder 탭에 들어가면 다음과 같은 화면을 확인 할 수 있다.

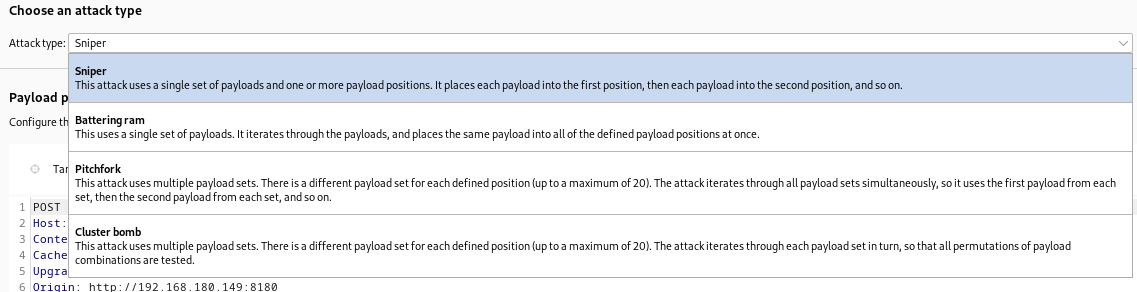

먼저 Attack type에 대해 알아보자

[단일 payload set]

sniper : 하나의 payload set만 설정하여 공격이 진행된다 각 payload를 해당 위치에 차례로 비례한다

battering ram: payload의 단일 set을 이용한다 모든 위치에 동일한 페이로드를 실행할 할 수 있다

[다중 payload set]

pitchfork: 설정된 payload position의 개수만큼 payload set을 설정한다. payload set의 개수가 많을 수록 한번에 여러가지 요청을 한다

cluster bomb: payload position 만큼 payload set을 설정하여 공격을 진행한다. 각 position에 대입하는 것은 pitchfork와 동일하나 첫 번째에 공격이 끝나면 다음 position에서 다시 진행한다. 결국 제일 많은 공격을 수행한다.

보통 실무에서 sniper 와 cluster bomb을 가장 많이 사용 하며

단일 payload set일때는 sniper

다중 payload set일때는 Cluster bomb 라고 외우면 된다.

우측에 이렇게 4개의 버튼이 있다

add : 커서 위치에 단일 페이로드를 마커를 삽입할수 있다.

clear : 전체 혹은 선택된 위치마커를 제거할수 있다

auto : 페이로드 마커 배치를 자동으로 추측하여 위치선정한다.

refresh : 요청 템플리트 편집기의 구몬 색상 표시를 새로 고친다.

id 와 pw 파라미터 값에 블록지정을 해서 add 버튼을 눌러서 payload set을 지정한다

그리고 payloads 탭을 누르면 파라미터에 어떤식으로 무엇을 대입 할 것인지 상세 설정을 할수 있는 부분이 나온다.

payload set 에서는 1, 2 가 있는데 아까 payload set을 두개 해서 1,2 이렇게 있고 순서대로 1이 id 파라미터 데이터 2가 파라미터 데이터를 뜻한다.

payload settings에는 데이터를 어떤 식으로 대입을 할 것인지 정하는 곳인데

사전공격을 하는 곳이다. 즉 대입할 단어들을 하나씩 대입을 하는곳인데 load 버튼으로 미리 만들어진 파일을 불러 올수도 있고 enter a new item에 직접 단어를 입력해서 리스트를 만들수도 있다.

payload set을 1 와 2 모두 리스트를 대입했다면

이제는 우측 상단에 start attack 버튼을 누르면 된다

버프스위프트 공짜 버전은 대입 공격이 일정 갯수 이상이면 자동으로 속도가 느려지도록 만든것 같다

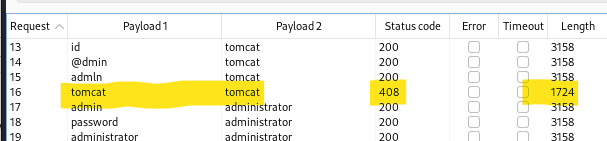

위와 같은 결과물이 나왔는데 여기서 정답은 tomcat / tomcat 이다

왜냐하면 계정이 아닌 데이터를 입력했을때는 모두 같은 결과물이 나오지만

계정인 데이터를 입력을 했을때는 없는 계정을 입력했을때랑 같은 결과물이 나올리가 없다

결과값(Length)이 다른 tomcat/ tomcat 은 계정 아이디와 비밀번호 였다!

'보안 > 칼리 리눅스' 카테고리의 다른 글

| 웹쉘 툴 weevely (0) | 2024.01.31 |

|---|---|

| xss 정보 받는 서버 (1) | 2023.12.12 |

| Burpsuite 버프슈트에 대해 알아보자 1 /proxy, target (0) | 2023.11.04 |

| tomcat 취약점, 업로드 취약점 맛보기! (0) | 2023.10.28 |

| 자동 취약점 분석 Nikto 와 tomcat 실습 (0) | 2023.10.25 |